避免成爲下(xià)一(yī)個受害者:勒索病毒急救響應篇

判斷是否感染勒索病毒

由于勒索病毒主要目的是勒索,攻擊者在目标主機完成數據加密後,一(yī)般會提示受害者支付贖金。因此,勒索病毒有明顯區别于一(yī)般病毒的典型特征,可以通過以下(xià)特征來判斷是否感染勒索病毒。

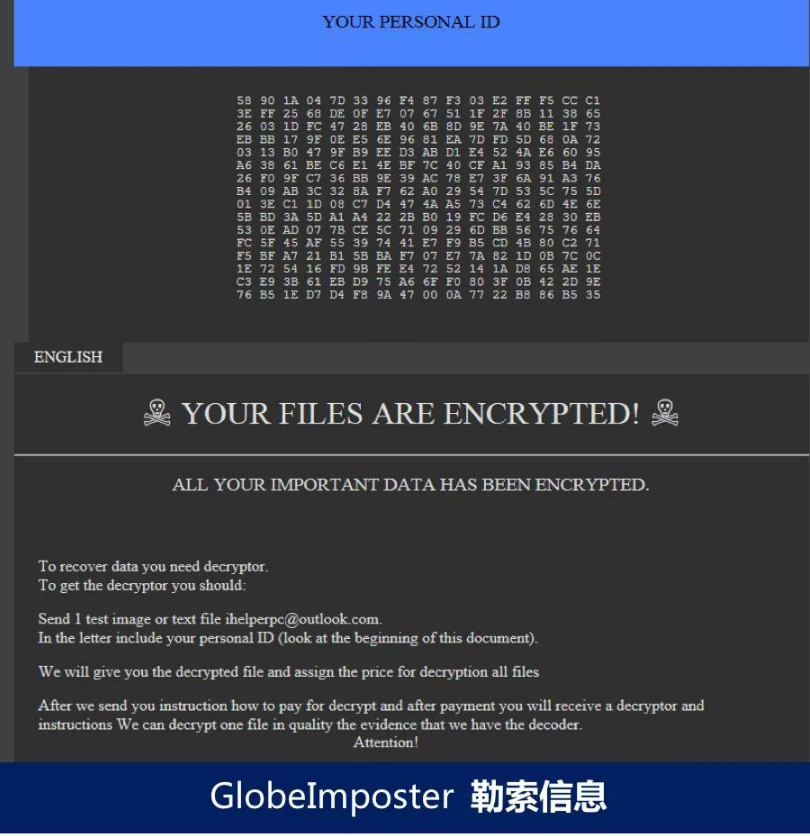

電(diàn)腦桌面出現勒索信息文件

主機被感染勒索病毒後,最明顯的特征是電(diàn)腦桌面或者文件目錄下(xià)通常會出現新的文本文件或網頁文件,這些文件用來說明如何解密的信息,同時顯示勒索提示信息及解密聯系方式。爲了更加明顯的提示受害者勒索信息,部分(fēn)家族甚至直接修改電(diàn)腦桌面背景。

以下(xià)是部分(fēn)流行勒索病毒的勒索信息:

文件被篡改

主機被感染勒索病毒後,另一(yī)個明顯的特征是主機上很多文件後綴名被篡改,導緻文檔、照片、視頻(pín)等文件變成不可打開(kāi)的形式。一(yī)般情況下(xià),文件後綴名會被修改成勒索病毒家族的名稱或者勒索病毒家族的代表标志(zhì),比如Phobos常用的加密後綴有:.dewar、.devil、.Devos、.eight、.eking等;Hospit在針對醫療行業進行攻擊時,使用的加密後綴爲.guanhospit,針對制造業發動攻擊,使用的加密後綴爲.builder;GlobeImposter的相關後綴就超過兩百五十種,“十二生(shēng)肖”系列、“十二主神”系列、“C*H”系列變種都曾在國内引起軒然大(dà)波。

業務訪問異常

主機被感染病毒後,由于業務系統文件被篡改,或者病毒在主機上調用系統程序異常,都可能導緻主機業務系統訪問異常,甚至業務癱瘓的現象。比如早期部分(fēn)Wannacry變種永恒漏洞利用失敗導緻srv.sys驅動異常出現主機藍(lán)屏現象。

勒索病毒急救響應措施

基礎急救措施

針對小(xiǎo)型單位或者沒有能力進行病毒溯源的組織,在勒索病毒響應方面,最先考慮的考慮是盡快切斷病毒在内網的傳播感染。

1.斷網隔離(lí)

第一(yī)時間将所有感染主機進行網絡隔離(lí),可采用深信服的一(yī)鍵全局隔離(lí)方案,或采取拔網線的物(wù)理方式,這樣是防止勒索病毒在内網進一(yī)步傳播感染,避免組織造成二次損失最直接的方式。至于其它未中(zhōng)招的主機,建議根據災情實際情況,選擇是否隔離(lí)網絡。理論上來講,如果災情嚴重,建議所有主機都隔離(lí)網絡,待應急結束,加固完成後,再放(fàng)通網絡。

2.端口隔離(lí)

進一(yī)步關閉135、139、443、445、3389等TCP端口,以及137、138等UDP端口,避免病毒利用端口進行傳播。尤其RDP端口,如無業務需要,建議直接關閉,如有業務需要,也建議通過微隔離(lí)等手段進行策略訪問控制及封堵。

3.病毒查殺

确保病毒不會在内網橫向擴散後,借用病毒查殺工(gōng)具進行病毒全盤掃描,找到病毒文件進行隔離(lí)查殺處置。如主機核心系統文件被加密,則進行系統重裝。

4.加固防範

爲避免下(xià)一(yī)次感染,對網絡進行加固升級防護措施。包括:

及時對操作系統、設備、以及軟件進行打補丁和更新;

确保安全設備及安全軟件等升級到最新版本,包括網絡上的反病毒、入侵防護系統、以及反惡意軟件工(gōng)具等;

做好網絡安全隔離(lí),将網絡隔離(lí)到安全區,确保某個區域的感染不會輕易擴散到其他區域;

建立并實施自帶設備安全策略,檢查并隔離(lí)不符合安全标準(沒有安裝反惡意軟件、反病毒文件過期、操作系統需要關鍵性補丁等)的設備;

建立并實施權限與特權制度,使無權限用戶無法訪問到關鍵應用程序、數據、或服務;

制定備份與恢複計劃,最好能将備份文件離(lí)線存儲到獨立設備。

完善急救措施

針對大(dà)型單位或者有溯源需求的組織,在急救過程需要注意保留現場,避免給後續做防禦加固、解密恢複帶來困難。

1.梳理資(zī)産,确認災情

盡快判斷影響面,有利于後續工(gōng)作開(kāi)展及資(zī)源投入,确認感染數量、感染終端業務歸屬、感染家族等詳情。梳理的表格可參考如下(xià):

2、保留現場,斷開(kāi)網絡

盡快斷網,降低影響面,保留現場,不要輕易重啓或破壞(若發現主機還沒完成加密的情況,可以即刻斷電(diàn),交給專業安全人員(yuán)處理),避免給後續溯源分(fēn)析、解密恢複帶來困難。

3、确認訴求,聚焦重點

确認訴求,是勒索病毒應急響應的核心。

受害組織必須明确核心訴求,比如數據解密、加固防禦、入侵分(fēn)析(溯源取證)、樣本分(fēn)析、企業内網安全狀況評估等,應急響應人員(yuán)則根據核心訴求,按照緊急程度依次開(kāi)展工(gōng)作。

4、樣本提取,數據收集

提取系統日志(zhì):将C:\Windows\System32\winevt\Logs目錄拷貝一(yī)份到桌面,然後在桌面上将其壓縮爲以感染主機命名的壓縮包,例如:192.168.1.1-windows-log.zip

提取加密文件:選取若幹文件較小(xiǎo)的被加密文件,留作後面解密嘗試,以及用于判斷勒索病毒家族。

- 判斷病毒文件是否還在加密

使用everything文件檢索工(gōng)具,搜索被加密文件,比如文件加密後綴爲“Ares666”,那麽就搜索“*.Ares666”,按修改時間排序,觀察是否有新的被加密文件,如果正在産生(shēng)新加密文件,立刻關機,關機後可将磁盤進行刻錄用來分(fēn)析;如果已經停止加密,則繼續進行後續步驟。

- 收集系統日志(zhì)文件

Windows系統日志(zhì)目錄爲“C:\Windows\System32\winevt\Logs”,可以整個打包下(xià)來。(整體(tǐ)文件比較大(dà),可進行壓縮,直接壓縮可能會失敗,原因是文件被占用,将Logs目錄拷貝到桌面再壓縮即可。)

- 采集家族信息

被加密的文件不是病毒樣本,因此可把完整的加密後綴、勒索文本/彈窗一(yī)起保存或截圖保存,如果截圖則截圖要完整和清晰。

- 查找病毒文件

勒索病毒文件通常都比較新,可以使用everything搜索“*.exe”,按修改時間(或創建時間)排序,通過目錄和文件名猜測可能的病毒文件,一(yī)般可能性比較大(dà)的目錄包括:

“C:\Windows\Temp”

“C:\Users\[user]\AppData\Local\Temp”

“C:\Users\[user]\Desktop”

“C:\Users\[user]\Downloads”

“C:\Users\[user]\Pictures”等等。

5、判斷家族,嘗試解密

通過深信服EDR官網根據勒索信息文件和加密後綴進行家族搜索,從而确認病毒家族,EDR官網網址如下(xià):

https://edr.sangfor.com.cn/#/information/ransom_search

如果該病毒家族有解密工(gōng)具,可直接進行下(xià)載,注意需要将原加密數據備份後再進行解密,謹防損壞後永久性丢失數據。

6、溯源取證,封堵源頭

通過對主機日志(zhì)、安全産品日志(zhì)的詳細排查,定位入侵來源,還原攻擊過程,盡快對攻擊入口進行封堵。一(yī)般來說通過文件修改時間,确定各個主機之間的先後感染順序,一(yī)般情況下(xià),最開(kāi)始被感染的主機,即内網入侵點之所在。

7、加固防禦,以絕後患

加固防禦,也是勒索病毒應急響應的重要組成部分(fēn),是防止二次傷害,二次中(zhōng)招的關鍵步驟,主要的加固和防禦方向如:避免弱口令,避免多個系統使用同一(yī)口令;漏洞管理,定期漏掃,及時打補丁,修複漏洞;安裝殺毒軟件,定期殺毒;數據備份,對重要的數據文件定期進行非本地備份;安全意識宣傳,包括不使用不明來曆的U盤、移動硬盤等存儲設備、不要點擊來源不明的郵件以及附件、不接入公共網絡也不允許内部網絡接入來曆不明外(wài)網PC等等。